TUGAS SISTEM KEAMANAN TEKNOLOGI INFORMASI

Tugas Mata Kuliah : SISTEM KEAMANAN TEKNOLOGI INFORMASI

Dosen : KURNIAWAN B.PRIANTO, S.KOM., SH, MM

Nama : NOVINDRA KURNIAWAN

Npm : 15115141

Kelas : 4KA31

BAB 1.

- Konsep Dasar Sistem Keamanan Komputer

Inti dari keamanan komputer adalah melindungi komputer dan

jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya.

Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

Inti dari keamanan komputer adalah melindungi komputer dan

jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya.

Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

Inti dari keamanan komputer adalah melindungi komputer dan jaringannya dengan tujuan mengamankan informasi yang berada didalamnya. Keamanan komputer sendiri meliputi beberapa konsep, antara lain :

1. Confidentiality, merupakan data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga penyebarannya.

Contoh : Data pribadi seperti nama, alamat, dan no.ktp.

2. Integrity, penekanannya adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik informasi. Terkadang data yang telah terenkripsipun tidak terjaga integritasnya karena ada kemungkinan text dari enskripsi tersebut berubah.

Contoh : Penyerangan integritas ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan sudah berubah.

3. Availability, aspek ini berkaitan dengan apakah sebuah data tersedia saat dibutuhkan /diperlukan. Apabila sebuah data atau informasi terlalu ketat pengamanannya akan menyulitkan dalam akses data tersebut.

Contoh : Penggagalan service sewaktu adanya permintaan data sehingga komputer tidak bisa melayaninya.

4. Autentication, ini akan dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya, apakah cocok atau tidak. jika cocok diteriman dan jika tidak akan ditolak. Ini biasanya berhubungan dengan hak akses seseorang, apakah dia seorang pengakses yang sah atau tidak.

5. Authority, informasi yang berada pada sistem jaringan tidak dapat dimodifikasi oleh pihak yang tidak berhak atas akses tersebut.

6. Privacy, adalah sesuatu yang bersifat rahasia (private). Intinya adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang tidak berhak.

Contoh : Email atau file-file yang tidak boleh dibaca oleh orang lain msekipun oleh administrator.

7. Access Control, aspek ini berhubungan dengan cara pengaturan akses kepada informasi. Hal ini biasanya berhubungan dengan masalah authentication dan juga privacy.

- Etika Penggunaan Komputer

1. Jangan menggunakanan komputer untuk merugikan orang lain

Dalam menggunakan komputer kita tidak boleh merugikan orang lain, misalnya menggunakan komputer untuk membobol sebuah bank, membuat virus, dan merusak sistem keamanan seseorang.

2. Jangan melanggar atau mengganggu hak atau karya komputer orang lain

Bagi pengguna komputer diharapkan jangan mengganggu hak-hak orang lain, seperti melakukan pembajakan terhadap karya orang lain.

3. Jangan memata-matai file-file yang bukan haknya

Memata-matai, mengintai, dan mengambil data milik orang lain yang bukan haknya. sebaiknya hal tersebut tidak dilakukan oleh pengguna komputer karena akan sangat merugikan orang lain dan kegiatan ini biasanya dilakukan oleh para Cracker dan Hacker yang tidak bertanggung jawab.

4. Jangan menggunakan komputer untuk mencuri

Ini biasa digunakan oleh perampok dan pencuri yang biasa menggunakan kompuyter untuk membobol sistem keamanan sebuah bank dan digunakan oleh para teroris untuk mencari dana dengan membobol identitas pribadi targetnya.

5. Jangan mencuri kekayaan intelektual orang lain

Ini seperti menduplikatkan sebuah software lalu memperbanyaknya dan kemudian dikomersialkan.

2. IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

3. DNS Forgery, salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

4. Probe, usaha yang tak lazim untuk memperoleh akses kedalam suatu sistem untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak.

5. Trojan Horse, program yang disisipkan tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh dan menggunakan timer.

- Dasar-dasar gangguan keamanan komputer

2. IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

3. DNS Forgery, salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

4. Probe, usaha yang tak lazim untuk memperoleh akses kedalam suatu sistem untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak.

5. Trojan Horse, program yang disisipkan tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh dan menggunakan timer.

- Prinsip dasar perancangan sistem yang aman

1. Mencegah hilangnya data

2. Mencegah masuknya penyusup

LAPISAN KEAMANAN

1. Lapisan Fisik

- Membatasi akses fisik ke mesin

- Backup data

-Mendeteksi gangguan fisik

2. Keamanan lokal

- Beri mereka fasilitas minimal yang diperlukan

- Hati-hati terhadapa saat/dari mana mereka login

- Pastikan dan hapus rekening mereka ketika mereka tidak lagi membutuhkan akses.

3. Keamanan Root

- Ketika melakukan perintah yang kompleks, cobalah dalam cara yang tidak merusak dulu. terutama perintah yang menggnakan globbing.

- Jangan pernah menggunakan se[erangkat utilitas rlogin/rsh/rexec sebagai root. Mereka menjadi sasaran banyak serangan dan sangat berbahaya bila dijalankan sebagai root.

4. Keamanan file dan System file

- Lakukan setting limit system file

- Selalu cek program-program yang tidak dikenal

- Atur akses dan permission file

5. Keamanan Password dan Enskripsi

- Hati-hati terhadap bruto force attack dengan membuat password yang baik

- Selalu mengekripsi file yang dipertukarkan

- Lakukan pengamanan pada level tampilan

6. Keamanan Kernel

- Selalu update kernel system operasi

- Ikuti reviews bug dan kekurangan pada system operasi

7. Keamanan Jaringan

- Lakukan prosedur untuk mengecek integritas data

- Verifikasi informasi DNS

- Lindungi network file system

Sumber :

https://wahyutiaradewiyanti.wordpress.com/10-etika-berkomputer/

https://dokumen.tips/documents/konsep-dasar-keamanan-komputer-57855efd3b4ef.html

https://ruswandar.wordpress.com/computer/prinsip-dasar-perancangan-sistem-yang-aman/

BAB 2.

1. Monoalfabetik

2. Polialfabetik

Contoh sederhana cipher dapat dilihat pada gambar 1.

MONOALFABETIK

Sistem cipher subtitusi monoalfabetik memetakan tiap huruf satu per satu seperti pada gambar 1 diatas. dimana tiap huruf alfabet dipetakkan ke huruf setelahnya. Untuk melakukan deskripsi dari chiper text, sebuah subtitusi kebalikannya dilakukan, misalnya bila enkripsinya adalah mengganti huruf plaintext dengan huruf alfabet setelahnya, maka algoritma deksripsinya adalah mengganti huruf pada ciphertext dengan huruf alphabet sebelumnya.

Kriptografi Julius Cesar termasuk kedalam cipher jenis ini, dimana dalam kriptografi sandi caesar atau sandi geser adalah salah satu teknik enskripsi paling sederhana dan paling terkenal. Langkah enkripsi oleh sandi caesar sering dijadikan bagian dari penyandian yang lebih rumit, seperti sandi Vigenere dan masih memiliki aplikasi modern pada sistem ROT13. Pada saat ini sandi Caesar dapat dengan mudah dipecahkan dan praktis tidak memberikan kerahasiaan bagi pemakainya.

Contoh :

Cara kerja sandi ini dapat diilustrasikan dengan membariskan dua set alfabet, alfabet sandi disusun dengan cara menggeser alfabet biasa ke kanan atau ke kiri dengan angka tertentu (angka ini disebut kunci). Misalnya sandi Caesar dengan kunci 3, adalah sebagai berikut :

Sumber :

https://wahyutiaradewiyanti.wordpress.com/10-etika-berkomputer/

https://dokumen.tips/documents/konsep-dasar-keamanan-komputer-57855efd3b4ef.html

https://ruswandar.wordpress.com/computer/prinsip-dasar-perancangan-sistem-yang-aman/

BAB 2.

- Monoalfabetik dan Polialfabetik

1. Monoalfabetik

2. Polialfabetik

Contoh sederhana cipher dapat dilihat pada gambar 1.

|

| Gambar 1. Cipher Subtitusi |

MONOALFABETIK

Sistem cipher subtitusi monoalfabetik memetakan tiap huruf satu per satu seperti pada gambar 1 diatas. dimana tiap huruf alfabet dipetakkan ke huruf setelahnya. Untuk melakukan deskripsi dari chiper text, sebuah subtitusi kebalikannya dilakukan, misalnya bila enkripsinya adalah mengganti huruf plaintext dengan huruf alfabet setelahnya, maka algoritma deksripsinya adalah mengganti huruf pada ciphertext dengan huruf alphabet sebelumnya.

Kriptografi Julius Cesar termasuk kedalam cipher jenis ini, dimana dalam kriptografi sandi caesar atau sandi geser adalah salah satu teknik enskripsi paling sederhana dan paling terkenal. Langkah enkripsi oleh sandi caesar sering dijadikan bagian dari penyandian yang lebih rumit, seperti sandi Vigenere dan masih memiliki aplikasi modern pada sistem ROT13. Pada saat ini sandi Caesar dapat dengan mudah dipecahkan dan praktis tidak memberikan kerahasiaan bagi pemakainya.

Contoh :

|

| Sandi Caesar |

Alfabet biasa : ABCDEFGHIJKLMNOPQRSTUVWXYZ

Alfabet Sandi : DEFGHIJKLMNOPQRSTUVWXYZABC

POLIALFABETIK

Cipher polialfabetik pertama kali dijelaskan oleh Leone Battista Alberti pada tahun 1467 sementara tableau- sebuah tabel alfabet yang dapat digunakan untuk membantu enksripsi dan dekripsi cipher polialfabetik-diperkenalkan oleh Johannes Trithemius dalam bukunya Steganographia. Pada chiper ini, beberapa alfabet cipher digunakan sekaligus yang kemudian ditulis disebuah tabel.

Cipher dengan jenis polialfabetik yang paling terkenal adalah cipher Vigenere yang ditulis oleh Blaise de Vigenere pada abad ke-16. Cipher ini memanfaatkan tabel alfabet 26 x 26 - atau lebih dikenal dengan nama Tabula Recta untuk mendapatkan ciphertext-nya. Untuk melakukan deskripsi kunci dan ciphertext digunakan sebagai penanda posisi untuk mendapatkan plaintext.

Untuk melakukan enkripsi dengan cipher Vigenere, sebuah kata kunci diperlukan, Kata kunci ini akan diulang sampai panjangnya sama dengan panjang plaintext dan kemudian digunakan untuk mencari huruf pengganti pada tabula recta.

POLIALFABETIK

Cipher polialfabetik pertama kali dijelaskan oleh Leone Battista Alberti pada tahun 1467 sementara tableau- sebuah tabel alfabet yang dapat digunakan untuk membantu enksripsi dan dekripsi cipher polialfabetik-diperkenalkan oleh Johannes Trithemius dalam bukunya Steganographia. Pada chiper ini, beberapa alfabet cipher digunakan sekaligus yang kemudian ditulis disebuah tabel.

Cipher dengan jenis polialfabetik yang paling terkenal adalah cipher Vigenere yang ditulis oleh Blaise de Vigenere pada abad ke-16. Cipher ini memanfaatkan tabel alfabet 26 x 26 - atau lebih dikenal dengan nama Tabula Recta untuk mendapatkan ciphertext-nya. Untuk melakukan deskripsi kunci dan ciphertext digunakan sebagai penanda posisi untuk mendapatkan plaintext.

|

| Tabula Recta |

Kata Kunci : BEG

Plaintext : J I D A D

Kunci : B E G B E

Dengan kunci dan plaintext tersebut, enskripsi Vigenere dapat dilakukan dengan bantuan tabula recta. Untuk mendaptkan huruf pertama ciphertext, kita masukkan kunci sebagai baris dan plaintext sebagai kolom. Jadi, huruf pertama ciphertext adalah K, huruf yang terdapat pada baris B dan kolom J.

|

| Gambar 3. Enkripsi huruf pertama dengan cipher vigenere |

Ulangi untuk ciphertext berikutnya, yaitu huruf pada baris E dan kolom I, didapatkan hurum M sebagai huruf ciphertext kedua. Langkah-langkah tersebut diulangi sampai plaintext sudah habis dienkripsi dan ciphertext yang didapat adalah KMJBH.

Keistimewaan cipher ini adalah kemudahannya dalam implementasi dan kekuatannya dalam menghadapi serangan. Meskipun dapat dipakai dengan sederhana, cipher ini tergolong amat kuat untuk masanya , bahkan disebut-sebut sebagai cipher yang tidak dapat dipecahkan sampai pada abad ke-20.

KRIPTOGRAFI PUBLIC KEY

Permasalah dari key disribution dipecahkan oleh public key cryptography, konsep ini diperkenalkan oleh Bywhitfield Diffie dan Martin Hellman ditahun 1975.

Public key cryptography adalah suatu skema asymmetric yang menggunakan sepasang kunci untuk enkripsi. Setiap orang dengan suatu salinan kunci publik anda kemudian bisa mengenkripsi informasi yang hanya anda dapat membaca melalui kunci privat.

Keuntungan utama dari Public key cryptography adalah mengizinkan orang yang belum memiliki kesepakatan keamanan sebelumnya untuk melakukan pertukaran pesan secara aman. Kebutuhan para pengirim dan penerima untuk berbagi kunci rahasia melalui suatu jalur rahasia telah dihilangkan. Seluruh komunikasi melibatkan hanya kunci publik dan tidak ada kunci privat yang ditransmisikan atau dishare.

Beberapa contoh dari public-key cryptosystems sebagai berikut :

1. Elgamal (sesuai dengan nama penemunya, Taher Elgamal)

2. RSA (nama berasal dari penemunya Ron Rivest, Adi Shamir, dan Leonard Adleman)

3. Diffie-Hellman dan DSA

4. Algoritma tanda tangan digital (ditemukan oleh David Kravitz)

|

| Gambar 4. Enkripsi huruf kedua dengan cipher vigenere |

Keistimewaan cipher ini adalah kemudahannya dalam implementasi dan kekuatannya dalam menghadapi serangan. Meskipun dapat dipakai dengan sederhana, cipher ini tergolong amat kuat untuk masanya , bahkan disebut-sebut sebagai cipher yang tidak dapat dipecahkan sampai pada abad ke-20.

- Public Key Infrastructure

KRIPTOGRAFI PUBLIC KEY

Permasalah dari key disribution dipecahkan oleh public key cryptography, konsep ini diperkenalkan oleh Bywhitfield Diffie dan Martin Hellman ditahun 1975.

Public key cryptography adalah suatu skema asymmetric yang menggunakan sepasang kunci untuk enkripsi. Setiap orang dengan suatu salinan kunci publik anda kemudian bisa mengenkripsi informasi yang hanya anda dapat membaca melalui kunci privat.

|

| Gambar Enkripsi Public Key |

Keuntungan utama dari Public key cryptography adalah mengizinkan orang yang belum memiliki kesepakatan keamanan sebelumnya untuk melakukan pertukaran pesan secara aman. Kebutuhan para pengirim dan penerima untuk berbagi kunci rahasia melalui suatu jalur rahasia telah dihilangkan. Seluruh komunikasi melibatkan hanya kunci publik dan tidak ada kunci privat yang ditransmisikan atau dishare.

Beberapa contoh dari public-key cryptosystems sebagai berikut :

1. Elgamal (sesuai dengan nama penemunya, Taher Elgamal)

2. RSA (nama berasal dari penemunya Ron Rivest, Adi Shamir, dan Leonard Adleman)

3. Diffie-Hellman dan DSA

4. Algoritma tanda tangan digital (ditemukan oleh David Kravitz)

- Metode Enkripsi DES dan RSA

DES merupakan kependekan dari {Data Encryption Standard}, yaitu standar teknik encryption yang diresmikan oleh pemerintah Amerika Serikat (US) di tahun 1977. DES kemudian dijadikan standar ANSI di tahun 1981. Horst Feistel merupakan salah satu periset yang mula-mula mengembangkan DES ketika bekerja di IBM Watson Laboratory di Yorktown Heights, New York.

DES merupakan block cipher yang beroperasi dengan blok berukuran 64-bit dan kunci 56-bit. Brute-force attack terhadap DES membutuhkan kombinasi 2 pangkat 56, atau sekitar 7 x 10 pangkat 16, atau 70 juta milyar.

- DES termasuk ke dalam sistem kriptografi simetri dan tergolong jenis cipher blok.

- DES beroperasi pada ukuran blok 64 bit. DES mengenkripsikan 64 bit plainteks menjadi 64 bit cipherteks dengan menggunakan 56 bit kunci internal (internal key) atau upa-kunci (subkey). Kunci internal dibangkitkan dari kunci eksternal (external key) yang panjangnya 64 bit.

- Skema global dari algoritma DES adalah sebagai berikut:

1. Blok plainteks dipermutasi dengan matriks permutasi awal (initial permutationatau IP).

2. Hasil permutasi awal kemudian di-enciphering- sebanyak 16 kali (16 putaran). Setiap putaran menggunakan kunci internal yang berbeda.

3.Hasil enciphering kemudian dipermutasi dengan matriks permutasi balikan (invers initial permutation atau IP-1 ) menjadi blok cipherteks.

- Di dalam proses enciphering, blok plainteks terbagi menjadi dua bagian, kiri (L) dan kanan (R), yang masing-masing panjangnya 32 bit. Kedua bagian ini masuk ke dalam 16 putaran DES.

- Pada setiap putaran i, blok R merupakan masukan untuk fungsi transformasi yang disebut f. Pada fungsi f, blok R dikombinasikan dengan kunci internal Ki. Keluaran dai fungsi f di-XOR-kan dengan blok L untuk mendapatkan blok R yang baru. Sedangkan blok L yang baru langsung diambil dari blok R sebelumnya. Ini adalah satu putaran DES.

Secara matematis, satu putaran DES dinyatakan sebagai

Li = Ri – 1

Ri = Li – 1 Å f(Ri – 1, Ki)

Implementasi Hardware dan Software DES

- DES sudah diimplementasikan dalam bentuk perangkat keras.

- Dalam bentuk perangkat keras, DES diimplementasikan di dalam chip. Setiap detikchip ini dapat mengenkripsikan 16,8 juta blok (atau 1 gigabit per detik).

- Implementasi DES ke dalam perangkat lunak dapat melakukan enkripsi 32.000 blok per detik (pada komputer mainframe IBM 3090).

Keamanan DES

- Isu-isu yang menjadi perdebatan kontroversial menyangkut keamanan DES:

1. Panjang kunci

2. Jumlah putaran

3. Kotak-S

Panjang kunci- Panjang kunci eksternal DES hanya 64 bit atau 8 karakter, itupun yang dipakai hanya 56 bit. Pada rancangan awal, panjang kunci yang diusulkan IBM adalah 128 bit, tetapi atas permintaan NSA, panjang kunci diperkecil menjadi 56 bit. Alasan pengurangan tidak diumumkan.

- Tetapi, dengan panjang kunci 56 bit akan terdapat 256 atau 72.057.594.037.927.936 kemungkinan kunci. Jika diasumsikan seranganexhaustive key search dengan menggunakan prosesor paralel mencoba setengah dari jumlah kemungkinan kunci itu, maka dalam satu detik dapat dikerjakan satu juta serangan. Jadi seluruhnya diperlukan 1142 tahun untuk menemukan kunci yang benar.

- Tahun 1998, Electronic Frontier Foundation (EFE) merancang dan membuat perangkat keras khusus untuk menemukan kunci DES secara exhaustive search key dengan biaya $250.000 dan diharapkan dapat menemukan kunci selama 5 hari. Tahun 1999, kombinasi perangkat keras EFE dengan kolaborasi internet yang melibatkan lebih dari 100.000 komputer dapat menemukan kunci DES kurang dari 1 hari.

Jumlah putaran

- Sebenarnya, delapan putaran sudah cukup untuk membuat cipherteks sebagai fungsi acak dari setiap bit plainteks dan setiap bit cipherteks. Jadi, mengapa harus 16 kali putaran?

- Dari penelitian, DES dengan jumlah putaran yang kurang dari 16 ternyata dapat dipecahkan dengan known-plaintext attack lebih mangkus daripada dengan brute force attack.

Kotak-S

- Pengisian kotak-S DES masih menjadi misteri tanpa ada alasan mengapa memilih konstanta-konstanta di dalam kotak itu.

Kunci Lemah dan Kunci Setengah Lemah

- DES mempunyai beberapa kunci lemah (weak key). Kunci lemah menyebabkan kunci-kunci internal pada setiap putaran sama (K1 = K2 = … = K16). Akibatnya, enkripsi dua kali berturut-turut terhadap plainteks menghasilkan kembali plainteks semula.

- Kunci lemah terjadi bila bit-bit di dalam Ci dan Di semuanya 0 atau 1, atau setengah dari kunci seluruh bitnya 1 dan setengah lagi seluruhnya 0.

- Kunci eksternal (dalam notasi HEX) yang menyebabkan terjadinya kunci lemah adalah (ingat bahwa setiap bit kedelapan adalah bit paritas).

RSA

RSA adalah sebuah algoritma berdasarkan skema public-key cryptography. Diberi nama RSA sebagai inisial para penemunya: Ron Rivest, Adi Shamir, dan Leonard Adleman. RSA dibuat di MIT pada tahun 1977 dan dipatenkan oleh MIT pada tahun 1983. Setelah bulan September tahun 2000, paten tersebut berakhir, sehingga saat ini semua orang dapat menggunakannya dengan bebas.

Lebih jauh, RSA adalah algoritma yang mudah untuk diimplementasikan dan dimengerti. Algoritma RSA adalah sebuah aplikasi dari sekian banyak teori seperti extended euclid algorithm, euler’s function sampai fermat theorem.

Keamanan algoritma RSA terletak pada sulitnya memfaktorkan bilangan yang besar menjadi faktor-faktor prima. Pemfaktoran dilakukan untuk memperoleh kunci pribadi. Selama pemfaktoran bilangan besar menjadi faktor-faktor prima belum ditemukan algoritma yang mangkus, maka selama itu pula keamanan algoritma RSA tetap terjamin.

Sumber :

http://a11-4701-03695.blogspot.com/2010/10/sistem-cipher-substitusi-adalah-sebuah.html

http://a11-4701-03695.blogspot.com/2010/10/public-key-infrastructure.html

http://intanarya1.blogspot.com/2014/02/penjelasan-tentang-des-idea-rsa-dan-ecc.html

BAB 3.

- Contoh Aplikasi Untuk Enkripsi dan Deskripsi

1. VeraCrypt

|

VeraCrypt adalah pengganti dari TrueCrypt, yang pengembangannya dihentikan tahun lalu. Tim Developer menghentikannya karena ada beberapa masalah yang muncul ketika keamanan TrueCrypt dibocorkan. Aplikasi ini hadir secara gratis di Windows, OS X dan Linux. Jika kamu mencari software enkripsi seperti TrueCrypt tapi bukan TrueCrypt, VeraCrypt adalah pilihan yang tepat. VeraCrypt mendukung AES TwoFish dan Serpent enkripsi, mendukung creation of hidden, enkripsi volume dan volume lain. Kode bisa kamu lihat tapi benar-benar menjadi open source. Tools ini juga sedang dikembangkan secara terus-menerus, dengan update keamanan ruitin dan update menurut keinginan developer.

VeraCrypt sangat simpel dan bermanfaat dalam hal enkripsi. Tools ini dapat membuka volume TrueCrypt, dan mengaku kalau memiliki algoritma yang meningkatkan keamanan dan membuatnya sulit untuk di-crack.

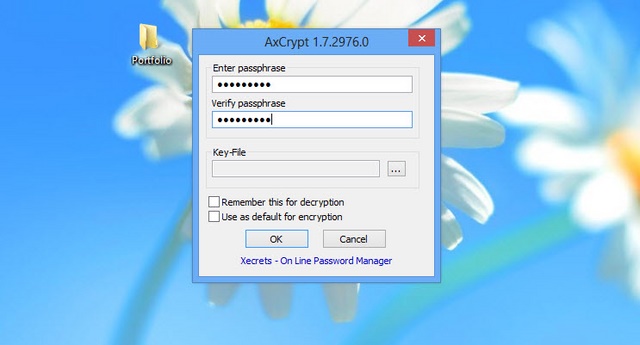

2. AxCrypt

|

Berbeda dengan TrueCrypt yang membuat virtual encrypted drive, AxCrypt bekerja dengan file individual. Jadi ketika kamu ingin enkripsi dua file atau lebih, kamu perlu melakukannya secara satu persatu atau kamu kumpulkan terlebih dahulu file-file tersebut menjadi zip. Meskipun terlihat rumit, tapi AxCrypt adalah tool enkripsi Windows yang didesain simpel, efisien dan mudah untuk digunakan.

AxCrypt juga terintegrasi dengan Windows shell, jadi kamu bisa melakukan enkripsi dengan klik kanan pada file yang kamu inginkan. Selain itu ada juga fitur timed yang secara otomatis dekripsi file enkripsi ketika waktu yang kamu atur telah mencapai batasnya. AxCrypt mendukung 128-bit AES enkripsi, menawarkan perlindungan untuk serangan brute force cracking.

3. BitLocker

|

BitLocker adalah aplikasi untuk enkripsi yang hadir secara built-in di Windows Vista, Windows 7 (Ultimate dan Enterprise), Windows 8 (Pro dan Enterprise) dan juga Windows Sever (2008 dan terbaru). Aplikasi ini mendukung AES (128 dan 256-bit) enkripsi, dan bisa digunakan untuk enkripsi seluruh hardisk, baik itu enkripsi volume atau virtual drive yang bisa dibuka dan diakses oleh drive lain di komputer kamu. Mendukung beberapa metode multiple authentication, termasuk password dan PIN, USB key dan teknologi device Trusted Platform Module (TPM) yang menggunakan hardware untuk menghubungkan kunci dengan device.

Saat ini BitLocker terhubung dengan Windows (khususnya Windows 8 Pro) membuatnya mudah di ditemukan banyak orang. Sebagian orang mengatakan ini bagus karena aplikasi enkripsi ini dapat membantu melindungi data mereka jika laptop dicuri atau hardisk masuk ke service.

4. GNU Privacy Guard (GnuPG)

|

GNU Privacy Guard (GnuPG) adalah versi open source dari Pretty Good Privacy (PGP). Meskipun kamu bisa menginstall versi command line, tapi banyak orang yang lebih memilih versi GUI. Semua aplikasi GnuPG mendukung beberapa tipe enkripsi, selain itu juga bisa enkripsi satu file individu, image disk, volume disk atau external disk.

Seperti yang sudah dikatakan di atas, GnuPG berbasiskan command line yang tersedia secara open source. Banyak di luar sana versi GUI dari aplikasi GnuPG, kalau kamu tertarik dengan gambar di atas, itu merupakan aplikasi Gpg4win.

5. 7-Zip

|

- Contoh Penerapan pada Stand Alone ataupun Jaringan.

Pada umumnya pengabungan LAN sebelumnya hanya memiliki satu server saja, sehingga user tidak mengalami kesulitan untuk mencari/menempatkan file-file printer, dan sumber daya lainnya untuk berbagai pakai (share). NetWare 2.x dan 3.x mempunyai sistem operasi yang domain pada LAN yang kecil dan secara statistik menujukan rata-rata jaringan novell 2.x dan 3.x terdiri dari server tunggal dan 30 server, atau beberapa workstation

File-file dapat ditemukan dengan menggunakan perintah DIR pada DOS, dan printer dapat ditentukan sebelumnya dari daftar. Dalam banyak hal, lingkungan user LAN telah dikonfigurasi sebelumnya untuk para user oleh administator LAN. User memperoleh akses pada printer tertentu, file akses yang telah ditentukan, dan user tidak perlu banyak mengetahui LAN untuk menggunakannya secara efektif.

Penambahan server kedua dapat menimbulkan kesulitan yang sangat berarti, karena masing-masing server stand-alone mengelola daftar user dan sumber dayanya sendiri-sendiri, pada ilustrasi gambar diatas server A adalah host untuk aplikasi WordPerfect, lost 1-2-3, dan microsoft Access server b adalah host untuk email perusahan, aplikasi akuntansi, ddan database sales, user-user yang membutuhkan akses database sales dan menggunakan aplikasi harus mengambil aaccount pada kedua server tersebut. Masing-masing user tersebut harus dibuat da n dikelolah secara terpisah. Padahal user acount hanya berada pada satu data saja.

Kesulitan yang terjadi adalah berasal dari user standpoitnt, dimana user harus log on dan mengelolah password pada masing-masing server secara terpisah. Adminitrator jaringan dengan beberapa server stand alone digunakan untuk mensikrokan kembali password user pada masing-masing server.

User-user juga mempunyai masalah dengan multiserver stand alone. Untuk menggunakan printer, user harus mengetahui mana host server printer untuk mengakses file-file program, user harus mengetahui server yang mengolah file tersebut. Kecuali user memperoleh kemudahan fasilitas tool sehingga user dapat dengan mudah mencari layanan-layanan sumber daya akan tetapi beberapa kemampuan jaringan mengalami kesulitan untuk mengakses sumber daya.

2. LAYANAN DIRECTORY

Jaringan directori lebih banyak bekerja seperti pada directory halaman kuning telefon dikelompokan secara logik untuk memudahkan pencarian. Setiap user dapat mencari directori yang diinginkan, atau dapat melihat-lihat directori seperti biasanya.

Konsep layanan directori adalah atratif. Dari pada log on ke server, user dapat log on ke jaringan yang diijinkan akses ke sumber daya jaringan oleh layanan directori, tanpa memperhatikan server mana yang menyediakan layanan. user melihat directori jaringan tanpa indikasi dari server mana yang mendukung user account.

Layanan directori adalah suatu cara formal secara ekstrim mengorganisasikan jaringan sumber daya. Layanan directori ini berkerja dengan baik pada satu organisasi (seperti departemen MIS terpusat) dapat melakukan tanggung jawabnya dalam melakukan pengelohan directori. Dengan adanya beberapa layanan directori maka dimungkinkan suatu departemen mempunyai tanggung jawab untuk versi directori tertentu, tetapi salah satu departemen tetap haarus mengambil tanggung jawab utama jika didalam suatu organisasi tidak terdapat departemen MIS (Management Informasi sytem) yang terpusat, maka akan sulit untuk mengenali directori utama

3. JARINGAN WORKGROUP

Jaringan ini terdiri dari beberapa unit komputer yang dihubungkan dengan menggunakan Network Interface Card atau yang biasa disebut dengan Local Area Network Card, serta dengan menggunakan kabel BNC maupun UTP. Semua unit komputer yang terhubung dapat mengakses data dari unit komputer lainnya dan juga dapat melakukan print document pada printer yang terhubung dengan unit komputer lainnya.

Keuntungan Jaringan Workgroup :

o Pertukaran file dapat dilakukan dengan mudah (File Sharing).

o Pemakaian printer dapat dilakukan oleh semua unit komputer (Printer Sharing).

o Akses data dari/ke unit komputer lain dapat di batasi dengan tingkat sekuritas pada password yang diberikan.

o Komunikasi antar karyawan dapat dilakukan dengan menggunakan E-Mail &

Chat.

o Bila salah satu unit komputer terhubung dengan modem, maka semua atau

sebagian unit komputer pada jaringan ini dapat mengakses ke jaringan Internet

atau mengirimkan fax melalui 1 modem.

Jaringan LAN

LAN (Local Area Network) adalah suatu kumpulan komputer, dimana terdapat beberapa

unit komputer (client) dan 1 unit komputer untuk bank data (server). Antara masingmasing

client maupun antara client dan server dapat saling bertukar file maupun saling

menggunakan printer yang terhubung pada unit-unit komputer yang terhubung pada

jaringan LAN.

Berdasarkan kabel yang digunakan ,ada dua cara membuat jaringan LAN, yaitu dengan

kabel BNC dan kabel UTP.

Keuntungan Jaringan LAN.

Bila salah satu client/server terhubung dengan modem, maka semua atau sebagian

komputer pada jaringan LAN dapat mengakses ke jaringan Internet atau mengirimkan fax

melalui 1 modem

Jaringan WAN

WAN (Wide Area Network) adalah kumpulan dari LAN dan/atau Workgroup yang dihubungkan dengan menggunakan alat komunikasi modem dan jaringan Internet, dari/ke kantor pusat dan kantor cabang, maupun antar kantor cabang. Dengan sistem jaringan ini, pertukaran data antar kantor dapat dilakukan dengan cepat serta dengan biaya yang relatif murah. Sistem jaringan ini dapat menggunakan jaringan Internet yang sudah ada, untuk menghubungkan antara kantor pusat dan kantor cabang atau dengan PC Stand Alone/Notebook yang berada di lain kota ataupun negara.

Keuntungan Jaringan WAN.

4. DOMAIN NAME SERVER (DNS)

Konfigurasi Domain Name Server biasanya terdiri dari file konfigurasi, beberapa file zone dan file cache. Bagian dari jaringan name server yang bertanggung jawab dikenal sebagai zone. Zone berbeda dengan domain, di suatu dalam domain yang banyak anda dapat memiliki beberapa zone dimana tiap-tiap zone memiliki name server sendiri. Anda juga dapat memiliki satu layanan name server di beberapa zone. Dalam kasus ini tiap zone memiliki file zone masingmasing. File zone menyediakan record nama komputer dan alamat komputer yang berhubungan dengan komputer yang berada di dalam domain name server yang menjadi tanggung jawabnya. Ada file zone untuk server jaringan dan mesin lokal sebagai tambahan ada juga file cache yang berisi daftar root server tempat domain server berhubungan.

Named.conf

File konfigurasi untuk daemon named disebut named.conf, terletak di direktori /etc. File tersebut menggunakan sintaks yang fleksibel yang mirip dengan program C. Formatnya mudah untuk melakukan mengkonfigurasi zone, mengaktifkan fiturfitur seperti akses kontrol list dan kategori pencatatan log. File named.conf terdiri dari perintahperintah konfigurasi bind yang dibatasi oleh blok. Dengan pilihanpilihan spesifik yang terdaftar. Perintah konfigurasi diikuti oleh argumen dan blok yang ditandai oleh tutup kurung kurawal. Didalam blok terdapat baris pilihan dan input fiturfitur. Tiap masukan dipisahkan oleh titik koma. Komentar dapat menggunakan sintaks C,C++ atau shell/perl seperti /* */, // atau #. Contoh di bawah ini menampilkan perintah zone diikuti oleh nama zone dan blok pilihan yang dimulai dengan buka kurung kurawal {. tiap akhir pilihan diakhiri dengan titik koma. Pada akhir blok ditutup dengan tutup kurung kurawal yang diikuti juga dengan titik koma.

Perintah zone digunakan untuk menunjukkan domain yang dilayani oleh name server. Masukkan kata kunci zone diikuti oleh nama domain yang dibuka dan ditutup dengan tanda kutip. Jangan tempatkan periode pada akhir nama domain. Terdapat beberapa tipe zone yang dapat dipilih antara lain : master, slave, stub, forward dan hint.

Tipe master digunakan jika zone tersebut memegang otorisasi dan informasi utama dari zone tersebut. Tipe slave mengindikasikan bahwa zone tersebut memerlukan update secara berkala dari spesifik master name server . Slave dikenal juga sebagai secondary name server. Anda dapat menggunakan input tersebut jika name server beroperasi sebagai secondary name server untuk primary(master) domain name server lainnya. Zone stub hanya menyalin input name server lain, tidak semua zone. Zone forward akan mengarahkan semua permintaan ke name server spesifik. Zone hint digunakan spesifik untuk mengatur root named server yang digunakan oleh semua domain name server internet. Anda juga dapat melakukan konfigurasi spesifik untuk beberapa pilihan yang akan menggantikan tiap pilihan global yang diatur oleh perintah pilihan. Contoh di bawah ini menggambarkan perintah zone sederhana untuk domain ristek.go.id. Dengan kelas internet, IN dan tipe master.

Panduan Langkah langkah Konfigurasi

Mesin yang digunakan dalam contoh ini telah dikonfigurasi dan diberikan IP sebagai berikut:

Nama Komputer : ns

Nama Domain : ristek.go.id

FQDN : ns.ristek.go.id

Routable/IP Statis : 222.124.63.122

NonRouteable

IP : 192.168.1.226

Mengecek DNS

Ada dua cara untuk mengecek apakah dns sudah terkonfigurasi dengan baik.

o Ping domain anda atau virtual host anda.

Jika anda mendapat reply ping berarti dns berjalan dengan baik.

o Menggunakan perintah nslookup atau dig:

5. Dasar Security

Kriptografi

Kriptografi adalah cabang dari ilmu matematika yang memiliki banyak fungsi dalam pengamanan data. Kriptografi adalah proses mengambil message dan menggunakan beberapa fungsi untuk menggenerasi materi kriptografis (sebuah digest atau message terenkripsi). Kriptografi adalah salah satu dari teknologi yang digunakan dalam layanan security seperti integrity, confidentiality, identity dan non repudiation.

Tipe Security Services

Sebelum kita memasuki bahasan dasar fungsi kriptografi, kita pelajari terlebih dahulu beberapa security services penting yang digunakan dalam sebuah aplikasi :

Authentification – Adalah proses verifikasi indentitas dari pengguna pada akhir jalur komunikasi.

Confidentiality – Jika kita mengirimkan data sensitive melalui sebuah jaringan, kita ingin memastikan bahwa hanya penerima yang dituju yang dapat membacanya.

Message Digests

Sebuah message digest juga disebut sebagai digital fingerprint. Sebuah message digest adalah sebuah kesimpulan matematis dari sebuah message atau file. Hal ini untuk memastikan integritas dari message atau file. Sehingga dapat memberikan informasi bahwa sebuah message telah mengalami perubahan atau tidak. Mengubah satu karakter dari sebuah file atau message dapat menyebabkan perubahan drastic dari message digest. Digest terbuat melalui sebuah proses yang sangat menyulitkan untuk membuat dua file atau message yang berbeda dengan message digest yang sama. Sebuah message digest berfungsi dalam satu alur fungsi. Sebuah message digest relatif mudah untuk diproses, namun sangat sulit jika dilakukan dengan cara sebaliknya. Dari sebuah message digest, sangat sulit untuk mengolah dan membuat sebuah message yang dapat menghasilkan message digest yang sama.

Kriptografi Symmetric Key

Dengan kriptografi symmetric key, sebuah message dapat terenkripsi dan terdekripsi menggunakan key yang sama. Baik pengirim maupun penerima message harus memiliki key yang sama supaya proses tersebut berjalan dengan sukses. Pengirim menggunakan key rahasia untuk mengenkripsi message, sedangkan penerima menggunakan kunci yang sama untuk mendekripsi message. Sekali message telah terenkripsi, message tersebut dapat dikirimkan melalui jaringan tanpa dipahami oleh penyadap.

Kriptografi Asymmetric Key

Permasalahan dari symmetric key adalah kedua pihak harus memiliki key yang sama. Key tersebut harus dikirimkan secara aman menuju penerima dari beberapa sebab sehingga key dapat dicuri dan digunakan untuk mendekripsi sebuah message. Dengan menggunakan asymmetric keys, pengirim mengenkripsi message dengan menggunakan public key penerima. Kemudian penerima mendekripsi message tersebut menggunakan private key. Private key hanya dimiliki oleh penerima. Antara private dan public key merupakan komplemen matematis sehingga message yang terenkripsi menggunakan public key dapat terdekripsi menggunakan private key. Hal tersebut secara komputasi juga sulit untuk membuat private key ulang menggunakan public key.

unit komputer (client) dan 1 unit komputer untuk bank data (server). Antara masingmasing

client maupun antara client dan server dapat saling bertukar file maupun saling

menggunakan printer yang terhubung pada unit-unit komputer yang terhubung pada

jaringan LAN.

Berdasarkan kabel yang digunakan ,ada dua cara membuat jaringan LAN, yaitu dengan

kabel BNC dan kabel UTP.

Keuntungan Jaringan LAN.

- o Pertukaran file dapat dilakukan dengan mudah (File Sharing).

- o Pemakaian printer dapat dilakukan oleh semua client (Printer Sharing).

- o File-file data dapat disimpan pada server, sehingga data dapat diakses dari semua

- client menurut otorisasi sekuritas dari semua karyawan, yang dapat dibuat

- berdasarkan struktur organisasi perusahaan sehingga keamanan data terjamin.

- o File data yang keluar/masuk dari/ke server dapat di kontrol.

- o Proses backup data menjadi lebih mudah dan cepat.

- o Resiko kehilangan data oleh virus komputer menjadi sangat kecil sekali.

- o Komunikasi antar karyawan dapat dilakukan dengan menggunakan E-Mail &

Bila salah satu client/server terhubung dengan modem, maka semua atau sebagian

komputer pada jaringan LAN dapat mengakses ke jaringan Internet atau mengirimkan fax

melalui 1 modem

Jaringan WAN

WAN (Wide Area Network) adalah kumpulan dari LAN dan/atau Workgroup yang dihubungkan dengan menggunakan alat komunikasi modem dan jaringan Internet, dari/ke kantor pusat dan kantor cabang, maupun antar kantor cabang. Dengan sistem jaringan ini, pertukaran data antar kantor dapat dilakukan dengan cepat serta dengan biaya yang relatif murah. Sistem jaringan ini dapat menggunakan jaringan Internet yang sudah ada, untuk menghubungkan antara kantor pusat dan kantor cabang atau dengan PC Stand Alone/Notebook yang berada di lain kota ataupun negara.

Keuntungan Jaringan WAN.

- o Server kantor pusat dapat berfungsi sebagai bank data dari kantor cabang.

- o Komunikasi antar kantor dapat menggunakan E-Mail & Chat.

- o Dokumen/File yang biasanya dikirimkan melalui fax ataupun paket pos, dapat dikirim melalui E-mail dan Transfer file dari/ke kantor pusat dan kantor cabang dengan biaya yang relatif murah dan dalam jangka waktu yang sangat cepat.

- o Pooling Data dan Updating Data antar kantor dapat dilakukan setiap hari pada waktu yang ditentukan.

4. DOMAIN NAME SERVER (DNS)

Konfigurasi Domain Name Server biasanya terdiri dari file konfigurasi, beberapa file zone dan file cache. Bagian dari jaringan name server yang bertanggung jawab dikenal sebagai zone. Zone berbeda dengan domain, di suatu dalam domain yang banyak anda dapat memiliki beberapa zone dimana tiap-tiap zone memiliki name server sendiri. Anda juga dapat memiliki satu layanan name server di beberapa zone. Dalam kasus ini tiap zone memiliki file zone masingmasing. File zone menyediakan record nama komputer dan alamat komputer yang berhubungan dengan komputer yang berada di dalam domain name server yang menjadi tanggung jawabnya. Ada file zone untuk server jaringan dan mesin lokal sebagai tambahan ada juga file cache yang berisi daftar root server tempat domain server berhubungan.

Named.conf

File konfigurasi untuk daemon named disebut named.conf, terletak di direktori /etc. File tersebut menggunakan sintaks yang fleksibel yang mirip dengan program C. Formatnya mudah untuk melakukan mengkonfigurasi zone, mengaktifkan fiturfitur seperti akses kontrol list dan kategori pencatatan log. File named.conf terdiri dari perintahperintah konfigurasi bind yang dibatasi oleh blok. Dengan pilihanpilihan spesifik yang terdaftar. Perintah konfigurasi diikuti oleh argumen dan blok yang ditandai oleh tutup kurung kurawal. Didalam blok terdapat baris pilihan dan input fiturfitur. Tiap masukan dipisahkan oleh titik koma. Komentar dapat menggunakan sintaks C,C++ atau shell/perl seperti /* */, // atau #. Contoh di bawah ini menampilkan perintah zone diikuti oleh nama zone dan blok pilihan yang dimulai dengan buka kurung kurawal {. tiap akhir pilihan diakhiri dengan titik koma. Pada akhir blok ditutup dengan tutup kurung kurawal yang diikuti juga dengan titik koma.

Perintah zone digunakan untuk menunjukkan domain yang dilayani oleh name server. Masukkan kata kunci zone diikuti oleh nama domain yang dibuka dan ditutup dengan tanda kutip. Jangan tempatkan periode pada akhir nama domain. Terdapat beberapa tipe zone yang dapat dipilih antara lain : master, slave, stub, forward dan hint.

Tipe master digunakan jika zone tersebut memegang otorisasi dan informasi utama dari zone tersebut. Tipe slave mengindikasikan bahwa zone tersebut memerlukan update secara berkala dari spesifik master name server . Slave dikenal juga sebagai secondary name server. Anda dapat menggunakan input tersebut jika name server beroperasi sebagai secondary name server untuk primary(master) domain name server lainnya. Zone stub hanya menyalin input name server lain, tidak semua zone. Zone forward akan mengarahkan semua permintaan ke name server spesifik. Zone hint digunakan spesifik untuk mengatur root named server yang digunakan oleh semua domain name server internet. Anda juga dapat melakukan konfigurasi spesifik untuk beberapa pilihan yang akan menggantikan tiap pilihan global yang diatur oleh perintah pilihan. Contoh di bawah ini menggambarkan perintah zone sederhana untuk domain ristek.go.id. Dengan kelas internet, IN dan tipe master.

Panduan Langkah langkah Konfigurasi

Mesin yang digunakan dalam contoh ini telah dikonfigurasi dan diberikan IP sebagai berikut:

Nama Komputer : ns

Nama Domain : ristek.go.id

FQDN : ns.ristek.go.id

Routable/IP Statis : 222.124.63.122

NonRouteable

IP : 192.168.1.226

Mengecek DNS

Ada dua cara untuk mengecek apakah dns sudah terkonfigurasi dengan baik.

o Ping domain anda atau virtual host anda.

Jika anda mendapat reply ping berarti dns berjalan dengan baik.

o Menggunakan perintah nslookup atau dig:

5. Dasar Security

Kriptografi

Kriptografi adalah cabang dari ilmu matematika yang memiliki banyak fungsi dalam pengamanan data. Kriptografi adalah proses mengambil message dan menggunakan beberapa fungsi untuk menggenerasi materi kriptografis (sebuah digest atau message terenkripsi). Kriptografi adalah salah satu dari teknologi yang digunakan dalam layanan security seperti integrity, confidentiality, identity dan non repudiation.

Tipe Security Services

Sebelum kita memasuki bahasan dasar fungsi kriptografi, kita pelajari terlebih dahulu beberapa security services penting yang digunakan dalam sebuah aplikasi :

Authentification – Adalah proses verifikasi indentitas dari pengguna pada akhir jalur komunikasi.

Confidentiality – Jika kita mengirimkan data sensitive melalui sebuah jaringan, kita ingin memastikan bahwa hanya penerima yang dituju yang dapat membacanya.

Message Digests

Sebuah message digest juga disebut sebagai digital fingerprint. Sebuah message digest adalah sebuah kesimpulan matematis dari sebuah message atau file. Hal ini untuk memastikan integritas dari message atau file. Sehingga dapat memberikan informasi bahwa sebuah message telah mengalami perubahan atau tidak. Mengubah satu karakter dari sebuah file atau message dapat menyebabkan perubahan drastic dari message digest. Digest terbuat melalui sebuah proses yang sangat menyulitkan untuk membuat dua file atau message yang berbeda dengan message digest yang sama. Sebuah message digest berfungsi dalam satu alur fungsi. Sebuah message digest relatif mudah untuk diproses, namun sangat sulit jika dilakukan dengan cara sebaliknya. Dari sebuah message digest, sangat sulit untuk mengolah dan membuat sebuah message yang dapat menghasilkan message digest yang sama.

Kriptografi Symmetric Key

Dengan kriptografi symmetric key, sebuah message dapat terenkripsi dan terdekripsi menggunakan key yang sama. Baik pengirim maupun penerima message harus memiliki key yang sama supaya proses tersebut berjalan dengan sukses. Pengirim menggunakan key rahasia untuk mengenkripsi message, sedangkan penerima menggunakan kunci yang sama untuk mendekripsi message. Sekali message telah terenkripsi, message tersebut dapat dikirimkan melalui jaringan tanpa dipahami oleh penyadap.

Kriptografi Asymmetric Key

Permasalahan dari symmetric key adalah kedua pihak harus memiliki key yang sama. Key tersebut harus dikirimkan secara aman menuju penerima dari beberapa sebab sehingga key dapat dicuri dan digunakan untuk mendekripsi sebuah message. Dengan menggunakan asymmetric keys, pengirim mengenkripsi message dengan menggunakan public key penerima. Kemudian penerima mendekripsi message tersebut menggunakan private key. Private key hanya dimiliki oleh penerima. Antara private dan public key merupakan komplemen matematis sehingga message yang terenkripsi menggunakan public key dapat terdekripsi menggunakan private key. Hal tersebut secara komputasi juga sulit untuk membuat private key ulang menggunakan public key.

Sumber :

Inti dari keamanan komputer adalah melindungi komputer dan

jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya.

Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

Komentar

Posting Komentar